Apache Tomcat repara una importante falla de ejecución remota de código

El equipo de Apache Tomcat ha solucionado recientemente varias vulnerabilidades de seguridad en su software, una de las cuales podría permitir a un atacante no autorizado ejecutar código malicioso en servidores afectados de forma remota.

Apache Tomcat, desarrollado por Apache Software Foundation (ASF), es un servidor web de código abierto, que utiliza varias especificaciones de Java EE como Servlet Java, JavaServer Pages (JSP), Expression Language y WebSocket, y provee un entorno ‘Java puro’ de servidor web HTTP.

A diferencia de las vulnerabilidades de Apache Struts2 , que recientemente han sido explotadas para acceder a los sistemas de la agencia estadounidense de informes de crédito Equifax, las fallas de Apache Tomcat son menos probables de ser explotadas.

La vulnerabilidad de ejecución remota de código (CCE-2017-12617) descubierta en Apache Tomcat se debe a una validación insuficiente de la entrada suministrada por los usuarios en el software afectado.

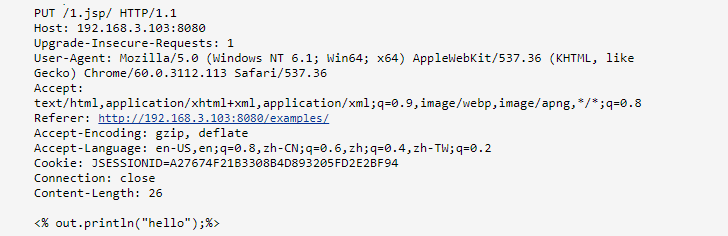

Solo los sistemas con el método HTTP PUT habilitado son afectados (a través del ajuste del parámetro de inicialización de "solo lectura" del servlet predeterminado a "false").

"Las versiones de Tomcat anteriores a 9.0.1 (Beta), 8.5.23, 8.0.47 y 7.0.82 contienen una vulnerabilidad potencialmente peligrosa de ejecución remota de código (RCE) en todos los sistemas operativos si el servlet predeterminado está configurado con el parámetro readonly establecido con el valor ‘false’ o el servlet WebDAV está habilitado con el parámetro readonly establecido en false ", dice Peter Stöckli de Alphabot Security.

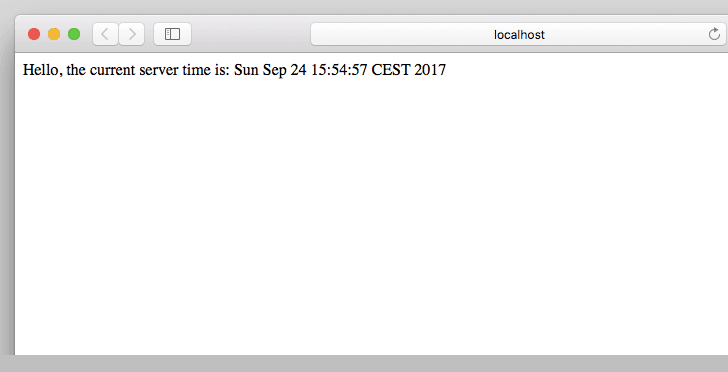

La explotación de esta vulnerabilidad requiere que un atacante suba un archivo malicioso de tipo JSP en un servidor que ejecute una versión vulnerable de Apache Tomcat y que el código contenido en el archivo JSP sea ejecutado por el servidor cuando se solicite el archivo.

Para cargar el archivo JSP malicioso, el atacante solo tiene que enviar una solicitud HTTP PUT al servidor vulnerable, como se menciona en el exploit de PoC (proof of concept) publicado por Peter en la lista de correo de Apache.

El exploit finalmente permitiría al atacante ejecutar código malicioso en el servidor de destino.

Esta vulnerabilidad de RCE, marcada como "importante", afecta a todas las versiones de Apache Tomcat version.M1 a 9.0.0, 8.5.0 a 8.5.22, 8.0.0.RC1 a 8.0.46 y 7.0.0 a 7.0.81, y se ha expandido con el lanzamiento de Tomcat versiones 9.0.1 (Beta), 8.5.23, 8.0.47 y 7.0.82.

Un problema de seguridad similar (CVE-2017-12615) descubierto en Tomcat 7 en Windows fue reparado por los desarrolladores de Apache Tomcat el 19 de septiembre con el lanzamiento de la versión 7.0.81.

Se recomienda a los administradores que apliquen las actualizaciones de software lo antes posible y se les aconseja que solo permitan a los usuarios de confianza tener acceso a la red y supervisar los sistemas afectados.

Los investigadores no han detectado ningún incidente de la explotación de una de estas vulnerabilidades de Apache Tomcat.

Artículos relacionados: