Atacantes explotan tres fallas de Microsoft Office para propagar malware Zyklon

Investigadores de seguridad descubrieron una nueva campaña de malware esparcida por la red, que propaga un avanzado malware de botnet aprovechando tres vulnerabilidades en Microsoft Office recientemente descubiertas.

Apodado Zyklon, el malware ha resurgido con todas sus características después de casi dos años y teniendo como objetivo principal a las telecomunicaciones, aseguradoras y servicios financieros.

Activo desde principios de 2016, Zyklon es un malware de botnet HTTP que se comunica con su servidor de comando y control (C&C) sobre una red de anonimato Tor y permite a los atacantes robar remotamente registros del teclado y datos sensibles, como el historial de contraseñas guardadas en el navegador y clientes de correo.

El malware Zyklon es además capaz de ejecutar plugins adicionales, incluidos aquellos que secretamente utilizan los sistemas infectados para ataques DDoS y minería de criptomonedas.

Actualmente, se han encontrado diferentes versiones del malware Zyklon, anunciadas en un popular mercado clandestino con precios de $75 (estructura normal) y $125 (Estructura con Tor habilitado).

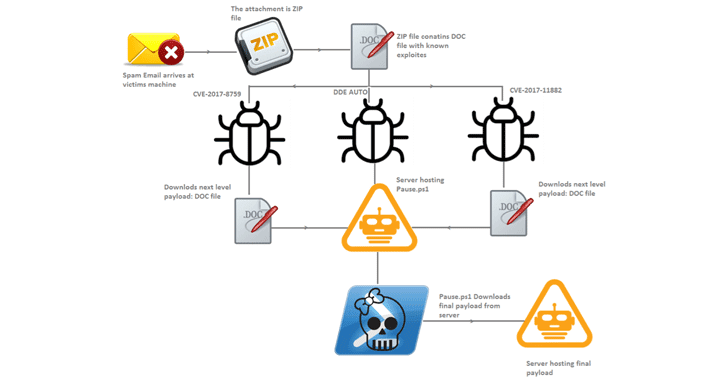

De acuerdo a un reporte recientemente publicado por FireEye, los atacantes detrás de la campaña aprovechan las tres siguientes vulnerabilidades en Microsof Office que ejecutan un script en PowerShell en la computadora objetivo para descargar un payload final desde su servidor C&C.

1) Vulnerabilidad .NET Framework RCE (CVE-2017-8759) - Esta vulnerabilidad de ejecución remota de código existe cuando Microsoft.Net Framework procesa entradas no confiables, permitiendo a un atacante tomar control del sistema afectado engañando a las víctimas para que abran un documento malicioso enviado por correo electrónico. Microsoft lanzó un parche de seguridad para esta falla en la actualización de septiembre.

2) Vulnerabilidad de Microsoft Office RCE (CVE-2017-11882) - Ésta es una falla de corrupción de memoria que existe desde hace 17 años, que Microsoft arregló en la actualización del parche de noviembre, permite a un atacante ejecutar código malicioso en el sistema objetivo sin requerir ninguna interacción del usuario después de abrir el documento malicioso.

3) Protocolo Dynamic Data Exchange (Exploit DDE) – Esta técnica permite a los atacantes aprovechar una característica incorporada en Microsoft Office, llamada DDE, para realizar ejecución de código en el dispositivo objetivo sin requerir habilitar Macros o corrupción de memoria.

Según lo explicado por los investigadores, los atacantes están explotando activamente estas tres vulnerabilidades para propagar el malware Zyklon a través de correos phishing, que usualmente llega con un archivo ZIP adjunto que contiene un archivo Office malicioso.

Una vez abierto, el archivo .doc, equipado con una de estas vulnerabilidades, corre inmediatamente un script de PowerShell, que eventualmente descarga el payload final, por ejemplo, el malware Zyklon HTTP, en la computadora infectada.

“En todas estas técnicas, se usa el mismo dominio para descargar el siguiente nivel de payload Pause.ps1, que es otro script de PowerShell codificado en Base64”, dicen investigadores de FireEye.

“El script Pause.ps1 es responsable de resolver las API requeridas para inyectar código. A demás contiene el shellcode inyectable.”

“El código inyectado es responsable de descargar el payload final desde el servidor. El payload del escenario final es un PE ejecutable compilado con .Net framework.”

Curiosamente, el script de PowerShell se conecta a una dirección IP sin punto para descargar el payload final.

¿Que es una Dirección IP sin puntos? Si sabes qué es una dirección IP sin puntos, alguna vez referenciada como ‘Dirección decimal’, son valores decimales de direcciones IPv4 (representada como una notación puntual). A demás todos los navegadores web modernos resuelven direcciones IP decimales a su equivalente dirección IPv4 cuando se abre con http:// seguido del valor decimal.

Por ejemplo, la dirección IP de Google 216.58.207.206 también puede ser representada como http://3627732942 en valor decimal.

La mejor forma de protegerse y proteger a una organización del ataque del malware es sospechar siempre de cualquier documento no identificado enviado vía correo electrónico y nunca hacer click a enlaces dentro de estos documentos sin una verificación adecuada del origen.

Lo más importante: siempre se debe mantener el software y los sistemas actualizados, ya que los agentes maliciosos aprovechan vulnerabilidades descubiertas recientemente, pero parcheadas, de software populares (Microsoft Office, en este caso) para incrementar la posibilidad de una infección exitosa.

Articulos Relacionados: