Descubren nueva variante de malware Mirai que afecta procesadores ARC

El panorama de la ciberseguridad nunca ha sido tan extenso y muy probablemente crecerá exponencialmente en 2018. A pesar de que los creadores originales de la botnet Mirai de DDoS ya están tras las celdas, las variantes del infame malware de Internet de las cosas aún está en juego debido a que su código fuente está disponible en Internet.

Investigadores de seguridad han detectado una variante del malware Mirai diseñado para secuestrar dispositivos inseguros que funcionan con procesadores ARC.

Hasta ahora, Mirai y sus variantes se habían enfocado en arquitecturas de CPU, incluyendo x86, ARM, Sparc, MIPS, PowerPR y Motorola 6800, implementadas en millones de dispositivos de Internet de las cosas.

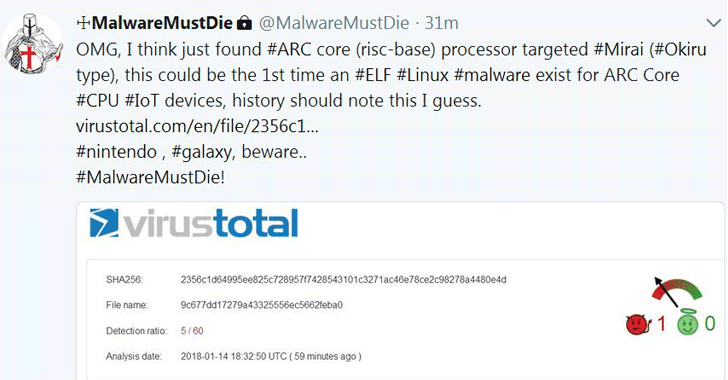

La nueva variante de Mirai, llamada Okiru, fue descubierta en primer lugar por @unixreaxjp del equipo de MalwareMustDie y notificada por el investigador independiente Odisseus. Es una nueva pieza de malware ELF (Executable and Linkable Format) que afecta dispositivos basados en ARC con sistema operativo Linux.

“Esta es la primera vez en la historia de la ingeniería en cómputo que existe un malware para procesadores ARC y se trata de #Mirai Okiru!! Por favor, nótese este hecho y alístese para el mayor impacto de la infección Mirai (especialmente #Okiru) para aparatos que no han sido infectados aún”, dice la publicación de Odisseus.

Los procesadores ARC (Argonaut RISC Core) son los segundos núcleos más populares en el mundo, y se encuentran en más de dos mil millones de productos al año, incluyendo cámaras, teléfonos móviles, medidores, televisiones, memorias USB, dispositivos para automóviles, e Internet de las cosas.

Sin embargo, esta no es la primer variante de la botnet Mirai basada en malware Linux ELF. Mirai también tiene otra variante ELF, diseñada para afectar dispositivos con procesadores MIPS y ARM.

También es de notar que Okiru, que previamente había sido llamado Satori (una variante de Mirai descubierta el año pasado), es “muy diferente” de Satori a pesar de las características que comparten, como es explicado en una conversación de Reddit.

DDoS para romper récords o la calma antes de la tormenta

Los dispositivos de Internet de las cosas son implementados actualmente en una gran variedad de dispositivos para el hogar, negocios, hospitales, e incluso ciudades inteligentes, pero a menudo son vulnerados y utilizados como armas cibernéticas debido a la falta de medidas de seguridad y mecanismos de cifrado inseguro.

Si no estás al tanto, el ataque DDoS más grande del mundo ha sido de 1 terabyte por segundo y fue lanzado con tan solo 152,000 dispositivos IoT infectados usando la botnet Mirai, y en un ataque separado, solo 100,000 dispositivos inhabilitaron el popular servicio de DynDNS a finales de 2016.

Desde que Okiru ha sido portado para afectar un nuevo rango de millones de dispositivos con procesadores ARC que se teme estén desprotegidos, el ataque DDoS que se podría generar usando la botnet de Okiru probablemente podría ser el ciberataque más grande jamás visto.

“Desde este día, el panorama de la infección de #IoT #Linux cambiará. Los procesadores #ARC se incluyen en más de mil millones de dispositivos #IoT al año. Así que estos dispositivos son lo que los ciberatacantes están buscando con #malware #ELF bajo sus cánones de #DDoS. Es una amenaza seria”, publicó Odisseus en Twitter.

La llegada de dispositivos IoT con procesadores ARC en el esquema de botnet elevará exponencialmente el número de aparatos inseguros a un tamaño sin precedentes, haciendo más fácil para los atacantes obtener control sobre un gran número de dispositivos IoT mal configurados y vulnerables.

Artículos relacionados: