Detectan nuevo ransomware sin archivo con capacidad de inyección de código

No es un secreto que los ciberatacantes se están volviéndo dramáticamente más eficientes, innovadores y cautelosos cada día que pasa.

Mientras nuevas formas de cibercrimen están en el horizonte, las actividades tradicionales parecen estar cambiando hacia técnicas más clandestinas que contienen vectores de ataque sin límite con bajas tasas de detección.

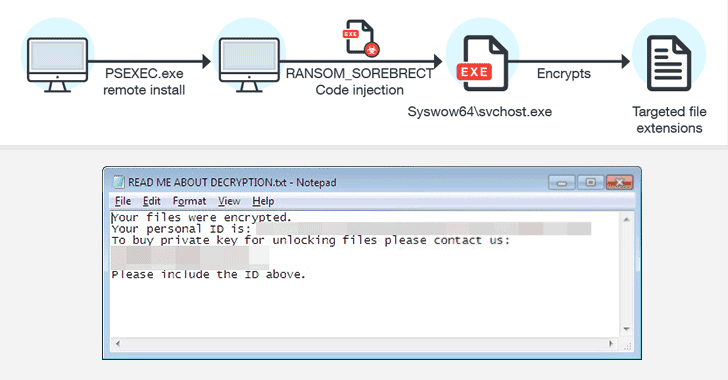

Investigadores de seguridad descubrieron recientemente un nuevo ransomware sin archivo, apodado “Sorebrect”, el cual inyecta código malicioso en procesos legítimos (svchost.exe) en el sistema objetivo y después se autodestruye para evadir la detección.

Diferente al ransomware tradicional, Sorebrect fue diseñado para atacar los servidores y equipos del usuario final. El código inyectado inicia el proceso de cifrado de archivos en un equipo local y las redes conectadas compartidas.

Este ransomware sin archivo primero compromete las credenciales de administrador mediante fuerza bruta o algún otro medio y entonces emplea la utilidad de la línea de comandos Sysinternals PsExec de Microsoft para cifrar los archivos.

“PsExec puede permitir a los atacantes la ejecución remota de comandos, en lugar de proporcionar y emplear una sesión de autenticación interactiva completa, como con RDPs”, indicó Trend Micro.

Sorebrect también cifra las redes compartidas

Soberect también escanea las redes locales para encontrar otros equipos conectados con apertura para compartir y además bloquea los archivos.

“Si la opción de compartir ha establecido que cualquiera conectado tiene acceso de lectura y escritura, el recurso compartido también será cifrado”, indicaron los investigadores.

Entonces el peligroso malware borra todos los event logs (empleando webtutil.exe) y shadow copy (empleando vssadmin) en el equipo infectado, que pueden proporcionar evidencia forense, así como los archivos ejecutados en el sistema y su marca de tiempo, lo que hace difícil detectar esta amenaza.

Adicionalmente, Sorebrect emplea el protocolo de red de Tor en un intento de hacer anónima su comunicación con su servidor de mando y control, como casi cualquier otro malware.

Ransomware Sorebrect propagado en el mundo

Los archivos del malware Sorebrect fueron diseñados para afectar sistemas de varias industrias incluyendo la manufacturera, tecnológica y de telecomunicaciones.

De acuerdo con Trend Micro, Sorebrect atacó inicialmente en países del Medio Oriente como Kuwait y Líbano, pero el mes pasado esta amenaza comenzó a infectar equipos en Canadá, China, Croacia, Italia, Japón, México, Rusia, Taiwan y los Estados Unidos de América.

“Dado el potencial de impacto y rentabilidad, no es una sorpresa si Sorebrect aparece en otras partes del mundo o incluso en el mundo bajo de los cibercriminales donde puede ser difundido como un servicio” apuntaron los investigadores.

No es la primera vez que los investigadores han encontrado malware sin archivos. Hace 2 meses, los investigadores de Talos descubrieron que el ataque DNSMessenger era completamente sin archivos y usaba las capacidades de un mensaje DNS TXT para comprometer los sistemas.

En febrero, los investigadores de Kaspersky también descubrieron malware sin archivos que reside solamente en la memoria de los equipos comprometidos, encontrándose que su objetivo son bancos, compañías de telecomunicaciones y organizaciones gubernamentales en 40 países.

Formas de protegerse contra los ataques de ransomware

Dado que el ransomware no ataca solo a individuos si no también a organizaciones, los administradores y profesionales de seguridad de la información pueden protegerse a sí mismos mediante:

- Restricción de permisos de escritura: un factor importante que expone lo que se comparte en la red al ransomware, al dar a los usuarios todos los privilegios.

- Limitar privilegios para PsExec: limitar PsExec y proporcionar permisos para ejecutarlo solo por los administradores del sistema.

- Mantener el sistema y red actualizados: siempre mantener el sistema operativo, software y otras aplicaciones actualizados.

- Respaldar regularmente: para siempre contar con el control de archivos y documentos importantes, tener en mente una buena rutina de respaldo que realice las copias en un dispositivo externo de almacenamiento que no siempre esté conectado a su PC.

- Adoptar conciencia de la ciberseguridad laboral: educar a los empleados sobre el malware, vectores de ataque y medidas de seguridad, que juegan un papel importante en cualquier organización.