Evitando ataques de ingeniería social y de phishing

La ingeniería social y el phishing son dos mecanismos vínculados al fraude electrónico y otras estafas en línea. Conocer sus fundamentos básicos ayudará al usuario a mantener protegidos sus datos personales o los de su organización.

- ¿Qué es un ataque de ingeniería social?

- ¿Qué es un ataque phishing?

- ¿Cómo puedo evitar ser una víctima?

- ¿Qué puedes hacer si sospechas haber sido víctima?

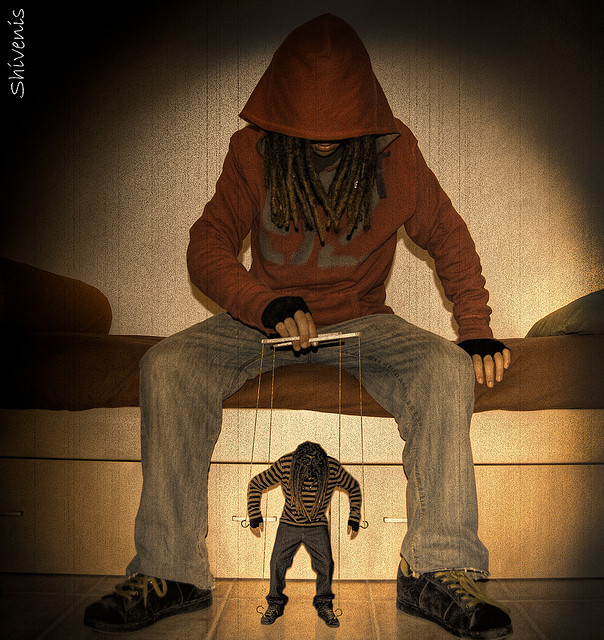

¿Qué es un ataque de ingeniería social?

Para lanzar un ataque de ingeniería, un intruso utiliza la interacción humana (habilidad social) para obtener información comprometedora acerca de una organización o de un sistema de cómputo.

sistema de cómputo.

Un husmeador podría parecer modesto y respetable, posiblemente pretendiendo ser un nuevo empleado, un técnico de reparación, un investigador, etcétera; incluso podría proporcionar credenciales para sustentar esta identidad.

Dependiendo de las preguntas que el vigilante realice, podrá ser capaz de obtener información suficiente para introducirse a la red de la organización. Si no puede obtener información suficiente de una fuente, podría contactar a otra o confiar en la obtenida de la primera fuente.

Para ampliar información sobre los distintos tipos de ataques de ingeniería social, sugerimos consultar el artículo Ingeniería Social: Corrompiendo la mente humana.

Phishing es una forma de ingeniería social. Estos ataques utilizan correos electrónicos o sitios web maliciosos para solicitar información personal, regularmente financiera. Los intrusos podrían enviar correos electrónicos que aparentan provenir de alguna compañía de tarjetas de crédito o alguna institución financiera, y así obtener información de alguna cuenta. En la mayoría de los casos, argumentan la existencia de un problema con la misma. Cuando el usuario responde con la información requerida, los intrusos pueden hacer uso de ésta y tener acceso a las cuentas.

A fin de conocer más sobre las modalidades de este ataque, le recomendamos el artículo Phishing:Pescando Información.

¿Cómo puedo evitar ser una víctima?

- Sospeche de llamadas telefónicas, visitas inesperadas o correos electrónicos con preguntas específicas sobre empleados o información interna de la organización. Si un desconocido afirma ser de una organización legítima, intente verificar su identidad directamente con la compañía.

- No proporcione información personal o información acerca de su organización, incluyendo la estructura de la organización o de la red, a menos que esté seguro que la persona es la indicada para obtenerla.

- No revele información personal o financiera a través de correo electrónico ni responda a quien solicite este tipo de información. Esto incluye también hacer clic en enlaces enviados a través de correo electrónico.

- No envíe información sensible a través de Internet antes de verificar la seguridad del sitio web.

- Ponga atención en la URL del sitio web. Los sitios web maliciosos pueden parecer idénticos a los sitios legítimos, pero la URL puede tener variaciones o un dominio diferente.

- Si no está seguro de la legitimidad de un correo electrónico, intente verificarlo contactando directamente a la compañía. No utilice el contacto asociado al correo electrónico.

- La información acerca de ataques phishing conocidos está disponible en línea a través de grupos, por ejemplo el denominado Anti-Phishing Working Group.

- Instale y actualice software antivirus, firewalls y filtros de correo electrónico con el propósito de reducir el tráfico de este tipo.

¿Qué puedes hacer si sospechas haber sido víctima?

- Si cree que ha revelado información sensible acerca de la organización, repórtelo a la persona apropiada, como el administrador de la red. Este tipo de personal debe ser alertado de actividad sospechosa o inusual.

- Si cree que su cuenta financiera puede estar en riesgo, contacte inmediatamente a la institución bancaria y cierre las cuentas que pudieran haber sido comprometidas. Observe si existen cargos inexplicables en una cuenta.

- Considere reportar el ataque a la policía y levante una denuncia en la Comisión Federal de Comercio en el caso de los Estados Unidos, con la institución judicial correspondiente a cada país, o con el UNAM-CERT en el caso de Red UNAM.

Liberación original: Jueves, 02 Junio 2005

Última revisión: Miércoles, 24 Agosto 2011

La Coordinación de Seguridad de la Información/UNAM-CERT agradece el apoyo en la elaboración y revisión de este documento a:

Para mayor información acerca de este documento contactar a:

UNAM-CERT: Equipo de Respuesta a Incidentes UNAM

Coordinación de Seguridad de la Información

Dirección General de Cómputo y Tecnologías de Información y Comunicación

Universidad Nacional Autónoma de México

E-Mail: incidentes@cert.unam.mx

http://www.cert.org.mx

http://www.seguridad.unam.mx

ftp://ftp.seguridad.unam.mx

Tel: 56 22 81 69