Filtranel código fuente para el ransomware SLocker

Malas noticias para los usuarios de Android.

Malas noticias para los usuarios de Android.

El código fuente de una de las más viejas y populares familias de ransomware para Android ha sido filtrado, haciendo posible que cibercriminales con acceso a él, puedan desarrollar variables personalizadas y más avanzadas.

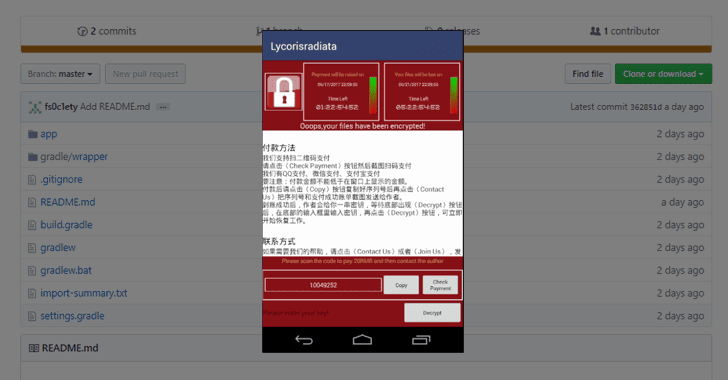

El código fuente para el ransomware SLocker, del cual ha crecido seis veces el número de nuevas versiones en los últimos seis meses, ha sido filtrado en GitHub por un usuario que utiliza ‘fs0c1ety’ como sobrenombre en la red social y solicita a todos los usuarios contribuir y enviar reportes de errores.

SLocker o SimpleLocker es un ransomware que bloquea la pantalla y cifra los archivos en el teléfono y utiliza Tor para la comunicación con el Comando y Control. Este software malicioso se hacía pasar por agencias gubernamentales con el fin de convencer a las víctimas de pagar por la extorsión.

Famoso por infectar miles de dispositivos Android en 2016, investigadores descubrieron en mayo más de 400 variantes de SLocker y un mes después se descubrió que el ransomware copiaba la interfaz gráfica de WannaCry.

Una vez realizada la infección, SLocker se ejecuta silenciosamente en segundo plano en el dispositivo de la víctima, con el fin de cifrar imágenes, documentos y videos sin el consentimiento o conocimiento de esta. Una vez cifrados los archivos, el software malicioso secuestra el teléfono, bloqueando completamente el acceso al usuario y tratando de obligar a la víctima a pagar para desbloquearlo.

¿Por qué deberías preocuparte?

Existente desde 2015, SLocker es una de las primeras muestras de ransomware en Android para cifrar documentos, y ha sido modificado para ir más allá de bloquear pantallas, demandar un pago, tomar permisos administrativos y controlar el micrófono, bocinas y cámara del dispositivo.

El código fuente filtrado sería una oportunidad de oro para aquellos que buscan este tipo de software que se ofrece solamente en foros subterráneos, y ahora SLocker está disponible de manera gratuita, por lo tanto, los dispositivos Android serán más propensos a recibir ataques de ransomware en los próximos días.

A principios de año, investigadores descubrieron una variante del troyano BankBot, que había sido desarrollado empleando el código fuente de un malware filtrado en un foro subterráneo. Otro evento similar se dio el año pasado, donde el código fuente del MazarBot (una versión mejorada del GM Bot) fue filtrada por su autor con el fin de ganar reputación en un foro.

¿Cómo protegerse?

Como se ha mencionado previamente, se les aconseja siempre a los usuarios seguir algunas precauciones básicas para protegerse de tales amenazas.

- Nunca abrir adjuntos de correos de fuentes desconocidas.

- Nunca abrir enlaces de mensajes SMS o MMS.

- Aún si el correo parece de alguna compañía legitima, vaya directamente al sitio web del emisor y verifique posibles actualizaciones.

- Vaya a la configuración de su dispositivo, después a seguridad e inhabilite la opción: “Permitir la instalación de aplicaciones de medios desconocidos”

- Mantener siempre el dispositivo y las aplicaciones actualizadas.

- Evitar conexiones Wi-Fi desconocidas e inseguras, y mantener el Wi-Fi apagado cuando no este en uso.

Artículos relacionados

- WannaCry: Ataque mundial y consideraciones sobre ciberseguridad

- Riesgos de seguridad en Android

- Dispositivos móviles: un riesgo de seguridad en las redes corporativas