La botnet Necurs encuentra nueva forma de evitar la detección

Necurs, la botnet de spam más grande del mundo, con millones de computadoras infectadas bajo su control, ha actualizado su arsenal y actualmente está utilizando una nueva técnica para infectar a las víctimas.

Necurs, la botnet de spam más grande del mundo, con millones de computadoras infectadas bajo su control, ha actualizado su arsenal y actualmente está utilizando una nueva técnica para infectar a las víctimas.

Esta nueva técnica consiste en enviar un correo electrónico que contiene un archivo comprimido a una víctima potencial, que se descomprime en un archivo con la extensión .URL. Este es un archivo de acceso directo típico de Windows que abre una página web directamente en un navegador, en lugar de una ubicación en el disco.

El destino final de este enlace es un archivo de script remoto que descarga y ejecuta automáticamente una carga útil final.

Necurs obtiene Quant Loader a través de archivos de acceso directo .URL.

Para esta ejecución de spam en particular, Necurs había estado infectando a las víctimas con Quant Loader, una familia de malware corriente y nada especial que solo tiene la intención de ganar persistencia de arranque y descargar otra cepa de malware más potente en el futuro.

Si bien es muy probable que esta técnica no sea completamente nueva, dado que los delincuentes han abusado de los archivos .URL en el pasado, es algo nuevo para Necurs. Lo que hace que esta técnica se destaque es la cadena de infección simplificada, que ahora solo se basa en entregar un archivo de acceso directo .URL comprimido.

Durante los últimos seis años, desde que Necurs ha existido, los operadores de la botnet rara vez han usado una técnica de spam tan simple y siempre han confiado en cadenas de infección complicadas.

Hemos visto cosas como archivos comprimidos de una sola vez o doblemente comprimidos que entregan archivos WSF, JS, scripts de Visual Basic y todo tipo de formatos de archivo de Office, ya sea con trampas cazabobos con macros o aprovechando los exploits para infectar a las víctimas.

Nueva técnica evade los escáneres de malware de correo electrónico

El objetivo de esta rutina mucho más simple es evitar los analizadores de malware que revisan correos electrónicos en busca de enlaces maliciosos o archivos adjuntos disparatados. Dichas soluciones funcionan sobre reglas preestablecidas, muchas de las cuales han sido establecidas por investigadores de seguridad basadas en patrones maliciosos previamente observados.

La implementación de un simple archivo .URL no rompe el juego, ya que los investigadores de seguridad solo necesitan actualizar las reglas de detección existentes con una nueva, pero esto le dará a la botnet Necurs tiempo para respirar e infectar a las víctimas más fácilmente en las siguientes semanas, hasta que los escáneres de malware de correo electrónico reciban reglas de detección actualizadas.

En ese momento, al igual que hemos visto a Necurs en los últimos años, los operadores de botnets harán un pequeño ajuste a la cadena de infección, como poner el archivo .URL dentro de un archivo comprimido doble en lugar de un archivo comprimido de una sola vez, y este juego del gato y el ratón comenzará de nuevo.

Cómo pueden protegerse los usuarios

Lo que los usuarios necesitan saber -o recordar, si son lo suficientemente mayores como para haber visto este truco antes- es que los archivos .URL funcionan como el archivo de acceso directo típico de Windows, como .LNK, y por lo tanto, pueden usar iconos personalizados.

Trend Micro, la firma de seguridad cibernética que descubrió esta reciente campaña de malspam (malware + spam) basada en archivos .URL de Necurs, advierte que los ladrones están utilizando el icono de carpeta estándar para ocultar los archivos .URL.

Esto hace que sea más fácil engañar a los usuarios para que piensen que los archivos adjuntos de correo electrónico que acaban de descomprimir han creado una carpeta que necesitan para ingresar y ver el archivo real. Desafortunadamente, esto es lo que quieren los delincuentes porque al intentar acceder a esta carpeta falsa se iniciará la cadena de infección.

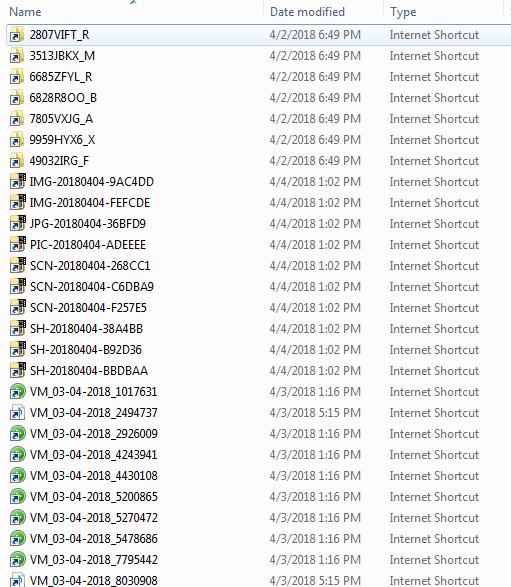

Pero hay un regalo que puede proteger a los usuarios. Al igual que cualquier otro archivo de acceso directo típico de Windows, los archivos .URL también muestran el icono de flecha clásica en la esquina inferior izquierda del icono de la carpeta, como en la imagen siguiente:

Si alguna vez detecta estos marcadores en los archivos que recibió a través de archivos adjuntos de correo electrónico, estos archivos son maliciosos al 100% y los usuarios deben evitar abrirlos.