Malware indetectable se dirige a Windows, MacOS y Linux

Una gran cantidad de cibercriminales están empleando una nueva pieza de malware espía “indetectable” que ataca a sistemas Windows, MacOS, Solaris y Linux.

La semana pasada se publicó un artículo que revelaba un nuevo grupo de amenaza persistente avanzada (APT, por sus siglas en inglés), llamado Dark Caracal, relacionado con campañas de espionaje móvil global.

Sin embargo, el reporte que reveló exitosas operaciones de hackeo a gran escala contra dispositivos móviles en lugar de computadoras, también arrojó luz sobre una nueva pieza de malware multiplataforma llamado CrossRAT (versión 0.1), el cual se cree que fue desarrollado por o para el grupo Dark Caracal.

CrossRAT es un troyano multiplataforma de acceso remoto que puede afectar a los 4 sistemas operativos de escritorio más populares, Windows, Solaris, Linux y MacOS, habilitando a los atacantes remotos la manipulación del sistema de archivos, tomar capturas de pantalla, ejecutar scripts arbitrarios y ganar persistencia en los sistemas infectados.

De acuerdo con los investigadores, los hackers de Dark Caracal no confían en ningún “exploit de día cero” para distribuir su malware, en su lugar, utilizan ingeniería social básica mediante las publicaciones en grupos de Facebook y mensajes de WhatsApp, alentando a los usuarios a visitar sitios web falsos controlados por ellos y descargar las aplicaciones maliciosas.

CrossRAT está escrito en el lenguaje de programación Java, haciéndolo fácil para la ingeniería inversa y decompilado por parte de los investigadores.

Desde el momento en el que se escribió, solo 2 de 58 soluciones antivirus populares (de acuerdo con VirusTotal), pueden detectar CrossRAT, el hacker exNSA Patrick Wardle decidió analizar el malware y proporcionar una visión de conjunto técnica de su mecanismo de persistencia, comunicación de mando y control, así como sus capacidades.

CrossRAT 0.1 Malware de vigilancia persistente multiplataforma

Una vez ejecutadoen el sistema objetivo, el implante (hmar6.jar) primero verifica el sistema operativo que se está ejecutando y entonces se instala así mismo de acuerdo con la versión.

Detrás de esto, el implante de CrossRAT también intenta recolectar información sobre el sistema afectado, incluyendo la versión instalada de sistema operativo, construcción del núcleo y arquitectura.

Aún más, para los sistemas Linux, el malware también intenta consultar archivos del sistema para determinar su distribución, como Arch Linux, Centos, Debian, Kali Linux, Fedora y Linux Mint, entre otros.

Entonces CrossRAT implementa mecanismos de persistencia específicos de cada sistema operativo para volver a ejecutarse automáticamente cuando el sistema infectado se reinicia y se registra así mismo como parte del servidor de mando y control, permitiendo a los atacantes remotos enviar comandos y extraer datos.

Como se reportó, la variante de CrossRAT distribuida por el grupo de hackers Dark Caracal se conecta a “flexberry(punto)com” por el puerto 2223, cuya información está codificada en un archivo “crossrat/k.class”.

CrossRAT incluye un módulo de keylogger desactivado

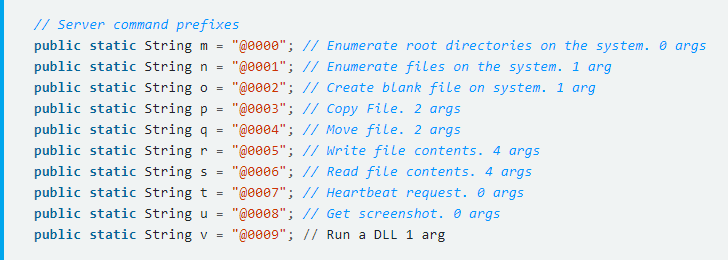

El malware fue diseñado con algunas capacidades de supervivencia básica, las cuales se disparan solo cuando se reciben los respectivos comandos predefinidos del servidor de mando y control.

Patrick notó que CrossRAT también fue programado para usar “jnativehook”, una biblioteca de código abierto para escuchar los eventos del ratón y el teclado, pero el malware no tiene algún comando predefinido para activar este keylogger.

“Sin embargo, no vi algún código dentro de ese implante que hiciera referencia al paquete jnativehook, así que en este punto parece que esta funcionalidad no está habilitada. Debe haber una buena explicación para esto, como se indica en el reporte, el malware identifica su versión como 0.1, tal vez indicando que está aún en progreso y esta característica no está completa”, indicó Patrick.

¿Cómo verificar si estás infectado con CrossRAT?

Ya que CrossRAT es persistente en un sistema operativo en específico, detectarlo dependerá de cuál distribución tengas.

Para Windows:

- Verificar la llave de registro 'HKCU\Software\Microsoft\Windows\CurrentVersion\Run\'

- Si está infectada, contendrá un comando que incluye java -jar y mediamgrs.jar.

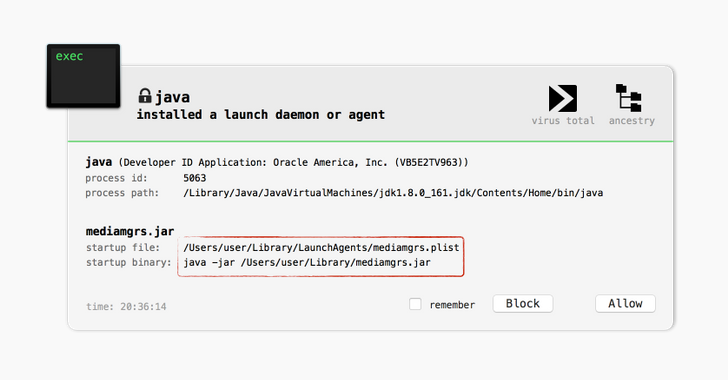

Para MacOS:

- Buscar un archivo jar, mediamgrs.jar, en ~/Library.

- También buscar un lanzador en /Library/LaunchAgents o ~/Library/LaunchAgents llamado mediamgrs.plist.

Para Linux:

- Buscar un archivo jar, mediamgrs.jar, en /usr/var.

- También buscar un archivo “autostart” en ~/.config/autostart probablemente llamado mediamgrs.desktop.

¿Cómo protegerse contra el troyano CrossRAT?

Sólo 2 de 58 productos antivirus detectan CrossRAT en este momento, lo que significa que tu antivirus difícilmente te protegerá contra esta amenaza.

“Como CrossRAT está escrito en Java, requiere que Java esté instalado. Afortunadamente, las versiones recientes de MacOS no cuentan con Java”, señaló Patrick.

“¡Así, muchos usuarios de MacOS estarán a salvo! Por supuesto, si un usuario de Mac realmente tiene Java instalado o el atacante es capaz de forzar a un usuario ingenuo para que primero instale Java, CrossRAT funcionará perfectamente, incluso en la última versión de MacOS (High Sierra)”.

Se aconseja a los usuarios que instalen un software de detección de amenazas basado en el comportamiento. Los usuarios de MacOS pueden utilizar BlockBlock, una utilidad sencilla desarrollada por Patrick que alerta a los usuarios cuando algo se instala persistentemente.

Artículos relacionados: