Proveedor de servicios en EE. UU. sobrevive a ataque DDoS de 1.7 Tbps

Cerca de 100,000 servidores Memcached ponen en riesgo la estabilidad de Internet.

Una nueva técnica que abusa de servidores mal asegurados está potenciando ataques de denegación de servicio que rompen récords, acompañados de notas que exigen a las víctimas pagar rescates para detener la afluencia de tráfico basura.

Memcached, un sistema de base de datos para caché que acelera sitios web y redes, permite amplificar ataques DDoS por un factor sin precedentes de 51,000 veces el tamaño del ataque original. Esto significa que una computadora casera con capacidad de carga de 100 megabits por segundo desde su ISP es capaz de bombardear a un objetivo con 5 Tbps de tráfico, al menos en teoría.

Después del descubrimiento de que los atacantes que lanzan DDoS en el medio abusan de servidores Memcached abiertos, investigadores predijeron la semana pasada una nueva ronda de ataques que romperían récords. Dos días después, el servicio de mitigación de Akamai/Prolexic reportó un ataque de 1.3 Tbps contra GitHub, apenas superando los récords establecidos en 2016.

El lunes de esta semana, investigadores de otro servicio de mitigación de DDoS, Arbor Networks, reportaron un ataque DDoS de 1.7 Tbps que también utilizó el nuevo método de amplificación utilizando servidores Memcached. El ataque tuvo como objetivo a un proveedor de servicios en EE. UU. no revelado hasta el momento. A pesar de que es el DDoS más grande reportado hasta el momento, el cliente y el ISP no colapsaron.

“El que no haya habido interrupción del servicio es una muestra de las capacidades de defensa que este proveedor de servicio tenía implementado para defenderse contra ataques de esta naturaleza”, aseguró Carlos Morales, vicepresidente de ventas globales, ingeniería y operaciones en Arbor.

Exigen un pago

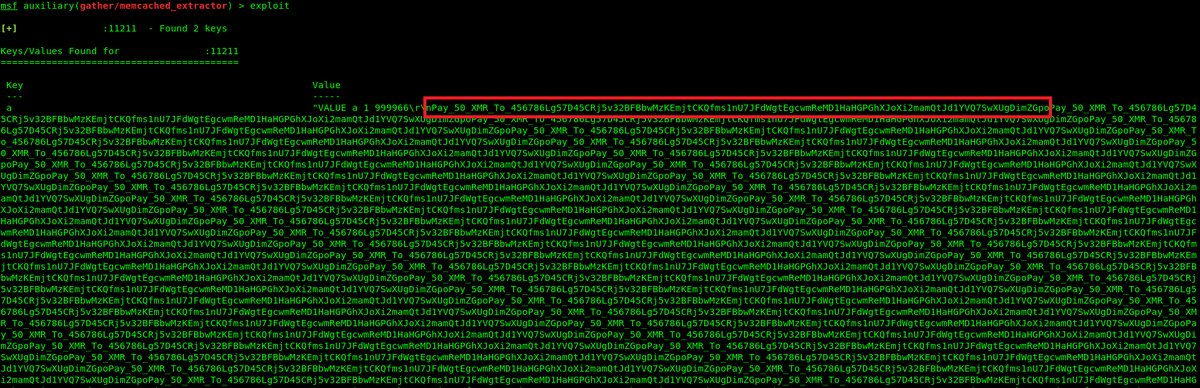

Los investigadores también reportaron que muchas de los ataques potencialmente paralizantes estaban acompañados de una exigencia de rescate, presumiblemente para que el flujo de información se detuviera. Cyrill Vallicari, ingeniero de investigación y desarrollo en la firma HTTPCS, dijo que los servidores Memcached abiertos incluyen un caché que acepta entradas de cualquiera. Algunos de los atacantes que están aprovechando esos servidores para lanzar ataques DDoS incluyen las palabras “paga 50 XMR” junto con la dirección de un monedero. Como lo demuestra la captura de pantalla más abajo, el mensaje se repite una y otra vez en la carga útil enviada al objetivo, como un intento para saturar el ancho de banda de la red disponible. Con los precios actuales de la moneda digital Monero, 50 XMR equivalen a $18,415 dólares. Un vocero de Akamai aseguró que el ataque de 1.3 Tbps dirigido a GitHub la semana pasada incluyó el mismo mensaje o uno similar.

Mientras que la mayoría de los ataques que utilizan servidores memcached vistos en el medio incluyen respuestas que son 10,000 veces más grandes que su volumen original, John Graham-Cumming, el CTO de la red de distribución de contenido Cloudflare, reveló a la fuente que vio un ataque con un factor de amplificación de 51,000. Por supuesto, los volúmenes reales enviados al objetivo dependen del ancho de banda disponible en los servidores que son aprovechados, y eso puede limitar el tamaño de los ataques DDoS de los que depende esta técnica.

Existen diversas buenas razones para que las víctimas no paguen el rescate. El más importante es, hasta ahora, que todas las exigencias que se reportaron usan la misma dirección para el monedero. Eso dificultaría que los ciberatacantes rastrearan qué objetivos han pagado y quiénes se han rehusado. Sin un mecanismo sencillo para rastrearlos, es poco probable que los atacantes cuenten con una manera automatizada para detener los ataques contra los objetivos que sí pagan. Además, pagar a los atacantes solo motiva a más comportamientos ilegales en el futuro. Tiene más sentido para las víctimas pagar por servicios de mitigación.

Ignoran buenas prácticas

La nueva técnica de amplificación es posible por subestimar al menos dos buenas prácticas. La primera es que los proveedores de servicios de red aún permiten paquetes UDP adulterados para atravesar su red. La segunda causa son los servidores memcached que están expuestos a Internet. Los ataques funcionan al enviar una petición a un servidor memcached. Las peticiones son manipuladas para que parezcan como si se hubieran originado con el propio objetivo del ataque. La semana pasada, investigadores estimaron que existen 93,000 servidores memcached que aceptan inapropiadamente entradas de cualquiera en Internet.

Si los todos los proveedores implementaran medidas para prevenir el tráfico UDP falsificado en sus redes y apagaran todos los servidores memcached disponibles de manera pública en su poder, la nueva técnica de amplificación no estaría disponible. El nuevo record de un ataque DDoS establecido el lunes demuestra que un gran número de proveedores aún deben adoptar estas medidas de sentido común.