Spammers modifican archivos RTF para ocultar malware

El equipo de ingenieros de seguridad de Talos de Cisco encontró que los spammers han perfeccionado el arte de transformar el formato Rich Text Format (RTF) de Microsoft para evadir la detección de malware.

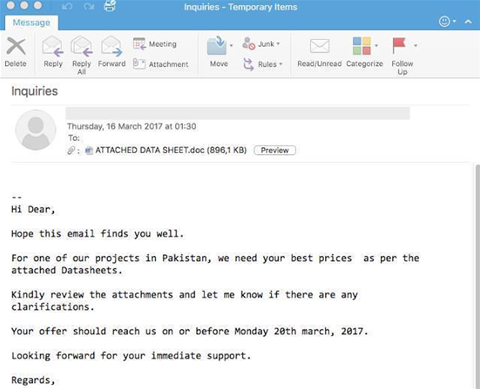

Talos analizó una campaña de spam, que apunta a la distribución del bot Loki para robo de contraseñas, y encontró que el adjunto que contenía el malware solo fue detectado por tres de 45 motores de escaneo del servicio VirusTotal de Google.

Actualmente el malware es enviado a millones de usuarios alrededor del mundo a través de correos con un falso archivo adjunto en formato RTF. Sin embargo, el archivo RTF contiene un viejo exploit de 2012 que abusa de la tecnología Object Linking and Embedding (OLE) de Microsoft para llevar malware que es ejecutado cuando el usuario abre un adjunto de correo, y evita con éxito el software de seguridad.

Los atacantes han realizado evasiones al realizar severas modificaciones para alterar el archivo RTF y hacer más difícil el análisis para los motores de escaneo. Esto incluye remover la cabecera adecuada en el archivo RTF y reemplazarlo con uno de una imagen PNG. Otras modificaciones críticas han sido agregadas, como la inclusión de caracteres aleatorios en ASCII y hexadecimal que son ignorados por las aplicaciones de Microsoft, pero engañan a los escáneres de seguridad de software.

Talos indicó que los archivos maliciosos RTF depositan un binario de Windows en las computadoras de los usuarios y lo ejecutan. Los binarios contienen el bot Loki que roba contraseñas e intenta ponerse en contacto con su domino de control y el dominio paneltestghelp.xyz.

Talos no dijo indicó quién considera que está detrás de la campaña de distribución de malware. El dominio de control de comando está registrado en Florida, EE.UU., y actualmente está activo en un servidor conectado a una red en Panamá.