Vulnerabilidad en Samba permite el control total de los equipos

Una vulnerabilidad de ejecución remota de código de 7 años de antigüedad fue descubierta en el software de red Samba que podría permitir a un atacante remoto tomar el control de las máquinas Linux y Unix afectadas.

Samba es un software de código abierto que se ejecuta en la mayoría de los sistemas operativos disponibles hoy en día, incluyendo Windows, Linux, UNIX, IBM System 390 y OpenVMS.

Samba permite que los sistemas operativos que no sean Windows, como GNU/Linux o Mac OS X, compartan en red carpetas, archivos e impresoras con el sistema operativo Windows.

La vulnerabilidad de ejecución remota de código recién descubierta (CVE-2017-7494) afecta a todas las versiones más recientes que Samba 3.5.0 que se publicó el 1 de marzo de 2010.

"Todas las versiones de Samba a partir de la versión 3.5.0 son vulnerables a una vulnerabilidad de ejecución remota de código, permitiendo que un cliente malicioso cargue una biblioteca compartida en un recurso compartido escribible y luego haga que el servidor lo cargue y ejecute", escribió Samba en un comunicado publicado el miércoles.

¿Versión de Linux de EternalBlue Exploit?

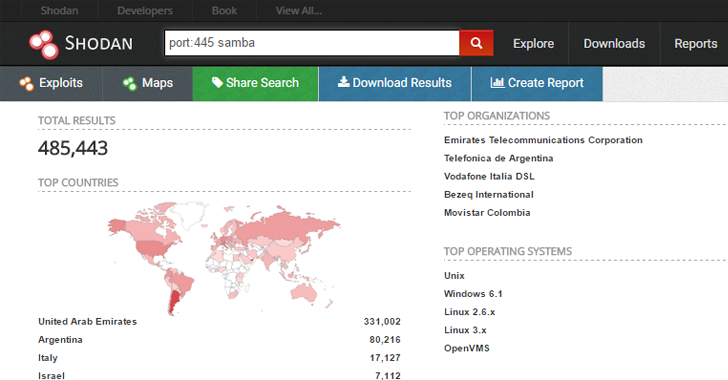

Según el motor de búsqueda de Shodan, hay más de 485,000 computadoras expuestas en Internet con Samba habilitado en el puerto 445, y más de 104.000 terminales expuestos en Internet que pueden estar ejecutando versiones vulnerables de Samba, de las cuales 92.000 están ejecutando versiones no soportadas de Samba, según los investigadores de Rapid7.

Dado que Samba es el protocolo SMB implementado en sistemas Linux y UNIX, algunos expertos dicen que es una "versión para Linux de EternalBlue ", utilizada por el ransomware de WannaCry.

¿O debo decir SambaCry?

Teniendo en cuenta el número de sistemas vulnerables y la facilidad de explotarla, la vulnerabilidad de Samba podría ser explotada a gran escala mediante gusanos.

Las redes domésticas con dispositivos de almacenamiento conectado a red (NAS) también podrían ser vulnerables a esta vulnerabilidad.

Código del exploit liberado! (Bonus: Módulo de Metasploit)

La vulnerabilidad residía en la forma en que Samba manejaba las bibliotecas compartidas. Un atacante remoto podría usar esta vulnerabilidad de carga de módulo arbitrario de Samba para cargar una biblioteca compartida en un recurso compartido escribible y luego hacer que el servidor cargue y ejecute el código malicioso.

La vulnerabilidad es fácil de explotar. Sólo se requiere una línea de código para ejecutar código malicioso en el sistema afectado.

simple.create_pipe ("/path/to/target.so")

Sin embargo, el exploit de Samba ya ha sido portado a Metasploit, un fremework de pruebas de penetración, que permite a los investigadores así como a los hackers explotar esta vulnerabilidad fácilmente.

Parches y Mitigación

Los administradores de Samba ya han arreglado el problema en sus nuevas versiones Samba 4.6.4/4.5.10/4.4.14 , e invitan a aquellos que usan una versión vulnerable de Samba a instalar el parche lo antes posible.

Pero si no puedes actualizar a las últimas versiones de Samba inmediatamente, puedes evitar la vulnerabilidad añadiendo la siguiente línea a tu archivo de configuración de Samba smb.conf:

nt pipe support = no

Una vez agregado, reinicia el demonio SMB de red (smbd) y ya está. Este cambio impedirá que los clientes tengan acceso completo a algunas máquinas en red, así como deshabilitar algunas funciones esperadas para sistemas Windows conectados.

Mientras que los distribuidores de Linux, incluyendo Red Hat y Ubuntu, ya han lanzado versiones con parches para sus usuarios, el mayor riesgo es que los consumidores de dispositivos NAS no pueden actualizar con la mayor rapidez.

Craig Williams de Cisco dijo que dado el hecho de que la mayoría de los dispositivos NAS ejecutan Samba y tienen datos muy valiosos, la vulnerabilidad "tiene potencial para ser el primer gusano de ransomware de Linux a gran escala".

Actualización: Los administradores de Samba también han proporcionado parches para las versiones más antiguas y no compatibles de Samba.

Mientras tanto, Netgear lanzó un aviso de seguridad para el CVE-2017-7494, diciendo que un gran número de sus routers y modelos de productos NAS se ven afectados por la vulnerabilidad, ya que utilizan Samba versión 3.5.0 o posterior.

Sin embargo, la compañía actualmente lanzó correcciones de firmware para productos ReadyNAS que ejecutan OS 6.x.