Últimas noticias

- Usuarios de Skype afectados por ransomware en anuncios maliciosos 01-Abr-2017

- Java y Flash encabezan la lista programas más obsoletos 31-Mar-2017

- Apple soluciona error en Safari usado en ataques de ransomware 28-Mar-2017

- Utilizan botnet GiftGhostBot para robar saldos de tarjetas de regalo 28-Mar-2017

- Expertos señalan que hay archivos sensibles expuestos en Docs.com 28-Mar-2017

- Spammers modifican archivos RTF para ocultar malware 27-Mar-2017

- Estafas de bitcoins infestan las redes sociales 25-Mar-2017

Fallo en Apache Struts está bajo ataque

Debido a que el analizador Jakarta Multipart en Apache Struts maneja mal los encabezados Content-Type, un atacante puede ejecutar códigos de forma remota en sistemas vulnerables.

Apache Software Foundation ha reparado una vulnerabilidad de ejecución remota de código que afecta al analizador Jakarta Multipart en Apache Struts. Los administradores deben actualizar el marco de aplicaciones de Java.

El problema afecta a las versiones 2.3.5 a 2.3.31 y a las versiones 2.5 a 2.5.10 de Apache Struts. La presencia de código vulnerable es suficiente para exponer al sistema a un ataque; la aplicación web no necesita implementar la carga de archivos para que los atacantes exploten la falla, indican investigadores de Cisco Talos.

Talos “encontró un alto número de eventos de explotación”, informó Nick Biasini, investigador de amenazas en Ciso. “Con la explotación activamente en marcha, Talos recomienda la actualización inmediata, si es posible, o seguir la solución a la que se hace referencia en el aviso de seguridad previo.”

La vulnerabilidad de ejecución remota de código (CVE-2017-5638) en el analizador Jakarta Multipart es el resultado de un manejo inadecuado del encabezado Content-Type, dijo Apache en su aviso de seguridad de emergencia. El encabezado indica el tipo de medio del recurso, como cuando el cliente le dice al servidor qué tipo de datos fue enviado como parte de una solicitud POST o PUT, o si el servidor le dice al cliente qué tipo de contenido se devuelve como parte de la respuesta. La falla se activa cuando Struts analiza un encabezado HTTP Content-Type malformado y permite a los atacantes tomar remotamente el control del sistema sin necesidad de algún tipo de autenticación.

“Es posible realizar un ataque RCE [remote code execution] con valores Content-Type maliciosos. Si un valor Content-Type no es válido, se genera una excepción que se utiliza para mostrar un mensaje de error a un usuario”, explicó Apache en su recomendación.

- Los administradores de sistemas que utilizan Jakarta basada en el archivo de carga Parser Multipart, que es una parte estándar de la estructura Struts 2, debe actualizar al a versión 2.3.32 o 2.5.10.1 de Apache Struts.

- De forma alternativa, los administradores pueden cambiar a una implementación diferente del analizador Multipart, como el plugin del analizador Pell, que no usa la biblioteca Common-FileUpload y, por lo tanto, no está en riesgo.

- Otra solución es implementar un filtro Servlet para validad Content-Type y desechar las solicitudes con valores sospechosos.

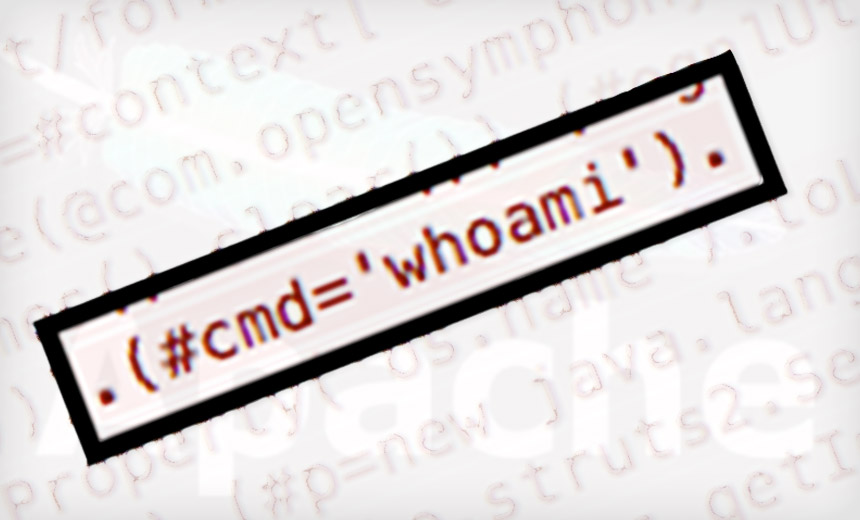

Cisco Talos observó dos tipos de ataques: el sondeo, para averiguar cómo son la red de destino y los sistemas; y la distribución de malware. La mayoría de los ataques parecen estar usando una prueba de concepto lanzada públicamente para ejecutar varios comandos, algunos simples como whoami a unos más sofisticados que pueden derribar e implementar ejecutables ELF maliciosos. Por ejemplo, un atacante puede utilizar whoami como una prueba para determinar si el sistema es vulnerable y encontrar a un usuario asociado con el servicio en ejecución. Si el comando devuelve un usuario avanzado, entonces el atacante puede continuar con un conjunto más sofisticado de comandos, explicó Biasini.

Talos también observó otros ataques que desactivan los procesos de firewall y descargan las cargas maliciosas de un servidor remoto. “Las cargas útiles han variado, pero incluyen un bouncer IRC, un bot DoS y una muestra relacionada con la botnet bill gates”, escribió Biasini.

Apache clasifica la vulnerabilidad (s2-045) como de alto riesgo en su publicación, pero no le ha otorgado una puntuación bajo el Sistema de Puntuación de Vulnerabilidad Común (CVSS). Considerando que esta falla no requiere que el atacante sea autenticado, no se considera difícil de explotar y puede resultar en la divulgación de la información y el compromiso del sistema completo, la puntuación final podría ser un 10, la más alta y crítica del CVSS.

Qualys ha desarrollado una sonda de prueba que envía una solicitud GET en determinados directorios e intenta ejecutar comandos ifconfig o ipconfig, para detectar si el sistema es vulnerable, dijo Amol Sarwate, director de ingeniería de Qualys. También está disponible un módulo Metasploit.

Si la actualización de Struts no es una opción, los investigadores de Cisco Talos recomendaron la configuración de sistemas de prevención de intrusiones y firewalls de próxima generación, y firewalls de aplicaciones web con las reglas apropiadas para bloquear los intentos de explotación de la vulnerabilidad. Los clientes de Cisco pueden obtener los últimos conjuntos de reglas a través del Centro de Defensa, FireSIGHT Management Center o Snort.org (SID 41818, 41819), dijo Biasini.

"Es probable que la explotación continúe en una amplia escala ya que es relativamente trivial para explotar y hay sistemas que son potencialmente vulnerables", agregó Biasini.