Últimas Noticias

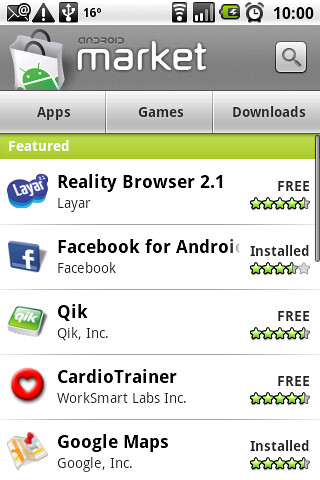

Lookout Security informó que Google ha eliminado 34 aplicaciones de su tienda en línea que fueron infectadas con código malicioso. Lookout estima que el número de víctimas potenciales está entre los 30,000 y 120,000. Algunas de las muestras de malware son versiones modificadas de aplicaciones que han estado disponibles en dicha tienda desde hace algún tiempo. Sin el conocimiento por parte de los desarrolladores de las aplicaciones, los criminales agregaron código malicioso a éstas y volvieron a cargar las versiones modificadas a la página. Las aplicaciones están infectadas con Droid Dream Light (DDLight), una variante del malware Droid Dream, el cual fue inyectado en más de 50 aplicaciones en marzo de 2011.

Lookout Security informó que Google ha eliminado 34 aplicaciones de su tienda en línea que fueron infectadas con código malicioso. Lookout estima que el número de víctimas potenciales está entre los 30,000 y 120,000. Algunas de las muestras de malware son versiones modificadas de aplicaciones que han estado disponibles en dicha tienda desde hace algún tiempo. Sin el conocimiento por parte de los desarrolladores de las aplicaciones, los criminales agregaron código malicioso a éstas y volvieron a cargar las versiones modificadas a la página. Las aplicaciones están infectadas con Droid Dream Light (DDLight), una variante del malware Droid Dream, el cual fue inyectado en más de 50 aplicaciones en marzo de 2011.

A diferencia de la variante anterior, el nuevo malware ya no requiere que los usuarios inicien la aplicación. DDLight se inyecta como un receptor broadcast de llamadas entrantes mediante el elemento intent, android.intent.action.PHONE_STATE. Esto permite al código malicioso ser ejecutado en la siguiente llamada entrante. De acuerdo con un análisis realizado por F-Secure, el malware también responde a mensajes de texto (SMS) entrantes. El malware, entonces, envía a los criminales información del dispositivo (modelo, IMEI,IMSI y la versión del SDK) e información acerca de las aplicaciones instaladas. Lookout comenta que DDLight también es capaz de instalar código en el dispositivo, pero ello requiere de la interación de la víctima.

El rango de aplicaciones infectadas va desde herramientas del sistema, hasta programas que prometen fotos de mujeres con poca ropa. Lookout ha publicado una lista en su blog. De acuerdo con el estado actual de las investigaciones, los criminales usaron las cuentas de los desarrolladores Magic Photo Studio, Mango Studio, E.T. Tean, BeeGo, DroidPlus and GluMobi, para cargar su código malicioso.

No se sabe del todo si el malware puede ser eliminado completamente del dispositivo al desinstalar la aplicación. Otra pregunta abierta es si Google ha eliminado remotamente la aplicación de los dispositivos infectados a través de la característica de “eliminación remota”. Una investigación acerca de los planes futuros de la compañía para proteger del malware a los usuarios de la tienda en línea de Android, no ha sido propuesta hasta el momento. Para eliminar DroidDream de los smartphones de las víctimas, Google instaló “Android Market Security Tool March 2011” sin solicitar el permiso de los usuarios; la herramienta tuvo provilegios de root. Primero eliminó al malware y después a sí misma.

F-secure informa que otra pieza de malware para Android se está propagando, principalmente en China. En un mensaje de texto (SMS) supuestamente enviado por los operadores de la red, los criminales promocionan el malware como una “actualización para una vulnerabilidad de seguridad”. Una vez que los destinatarios abren el enlace del mensaje, el troyano AdSMS se instala en sus sistemas. El malware también instala más software y puede enviar y recibir mesajes SMS -potencialmente para recibir más instrucciones y continuar su propagación.

Fuente: The H Security IA/GC